El término malware es una contracción de malicious software.

El término malware es una contracción de malicious software.

Un malware es cualquier software diseñado con la intención de dañar, interrumpir u obtener acceso no autorizado a su dispositivo e infligir daño a los datos y/o funcionamiento del mismo.

Frecuentemente escuchamos entre la población cibernauta decir que su dispositivo ha sido infectado por un virus, cuando en realidad ha sido atacada por un malware que puede ser clasificado de diferentes formas entre ellas un virus.

Gusanos

Los gusanos se propagan a través de vulnerabilidades de software o ataques de phishing. Una vez que un gusano se ha instalado en la memoria de su computadora, comienza a replicarse en toda la máquina, en algunos casos toda su red. La particularidad de un gusano es que se puede replicar automáticamente sin necesidad de intervención.

Virus

A diferencia de los gusanos, los virus necesitan un programa o sistema operativo activo ya infectado para funcionar. Los virus generalmente se adjuntan a un archivo ejecutable o un documento de Word, de imágenes etc.

Por lo general, se propaga a través de sitios web infectados, intercambio de archivos o descargas de archivos adjuntos de correo electrónico, un virus permanecerá inactivo hasta que se active el programa o archivo host infectado. Una vez que eso sucede, el virus puede ejecutar la acción para la que fue programado.

Bots y botnets

Un bot es una computadora o programa que ha sido infectada con malware, por lo que un hacker puede controlarla de forma remota. Ese bot, se puede usar para lanzar más ataques o para formar parte de una colección de bots (también conocido como una botnet).

Las botnets son populares entre los hackers y los ciberdelincuentes que propagan ransomware. Las botnets pueden incluir millones de dispositivos a medida que se propagan sin ser detectados.

Troyano

Tal como suena, un caballo de Troya es un programa malicioso que se disfraza de archivo legítimo. Porque parece digno de confianza, los usuarios lo descargan y son libre para actuar.

Los propios troyanos son una puerta para dar acceso a hackers. A diferencia de un gusano, necesitan un anfitrión para funcionar y no se auto reproduce. Una vez que tenga el troyano en su dispositivo, los piratas informáticos pueden usarlo para ejecutar acciones en sus datos y dispositivo.

Ransomware

El ransomware niega o restringe el acceso a sus propios archivos. Luego, exige un pago (generalmente con criptomonedas) a cambio de permitirle volver a entrar.

En mayo de 2017, un ataque de ransomware se extendió por 150 países y comprometió más de 200,000 computadoras en solo un día. Acertadamente llamado WannaCry , el ataque causó daños estimados en cientos de millones a miles de millones de dólares.

Adware, Scareware y estafas

El adware es uno de los tipos de malware más conocidos. Ofrece ventanas emergentes y anuncios gráficos que a menudo no son relevantes para usted, algunos de ellos alertándote de que necesitas mejorar o desinfectar tu computadora para llamar tu atención.

Algunos usuarios tolerarán ciertos tipos de adware a cambio de software gratuito (juegos, por ejemplo). Pero no todos los programas publicitarios son iguales. En el mejor de los casos, es molesto y ralentiza su máquina. En el peor de los casos, los anuncios se vinculan a sitios donde las descargas maliciosas esperan a usuarios desprevenidos. El adware también puede distribuir software espía y, a menudo, se piratea fácilmente, lo que hace que los dispositivos que lo tienen instalado sean un objetivo fácil para los piratas informáticos.

Software espía o Spyware

El software espía registra en secreto su actividad en línea, recopila sus datos y recopila información personal como nombres de usuario, contraseñas y hábitos de navegación.

El software espía es una amenaza común, generalmente distribuida como software gratuito o shareware que tiene una función atractiva en la interfaz con una misión encubierta que se ejecuta en segundo plano y que tal vez nunca se dé cuenta. Suele utilizarse para realizar robos de identidad y fraudes con tarjetas de crédito.

Spam y phishing

El phishing es un tipo de ataque de ingeniería social, más que un tipo de malware. Pero es un método común de ataque cibernético . El phishing tiene éxito ya que los correos electrónicos enviados, los mensajes de texto y los enlaces web creados parecen provenir de fuentes confiables. Son enviados por delincuentes para adquirir información personal y financiera de manera fraudulenta.

Algunos son muy sofisticados y pueden engañar incluso a los usuarios más expertos. Especialmente en los casos en los que la cuenta de correo electrónico de un contacto conocido se ha visto comprometida y parece que está recibiendo instrucciones de su jefe o colegas de TI. Otros son menos sofisticados y simplemente envían spam a tantos correos electrónicos como pueden con un mensaje sobre "comprobar los datos de su cuenta bancaria".

Esta fue una sencilla clasificación de los tipos de malware más populares, ahora si podrás conocer en realidad el tipo de programa malicioso has atrapado en tu dispositivo.

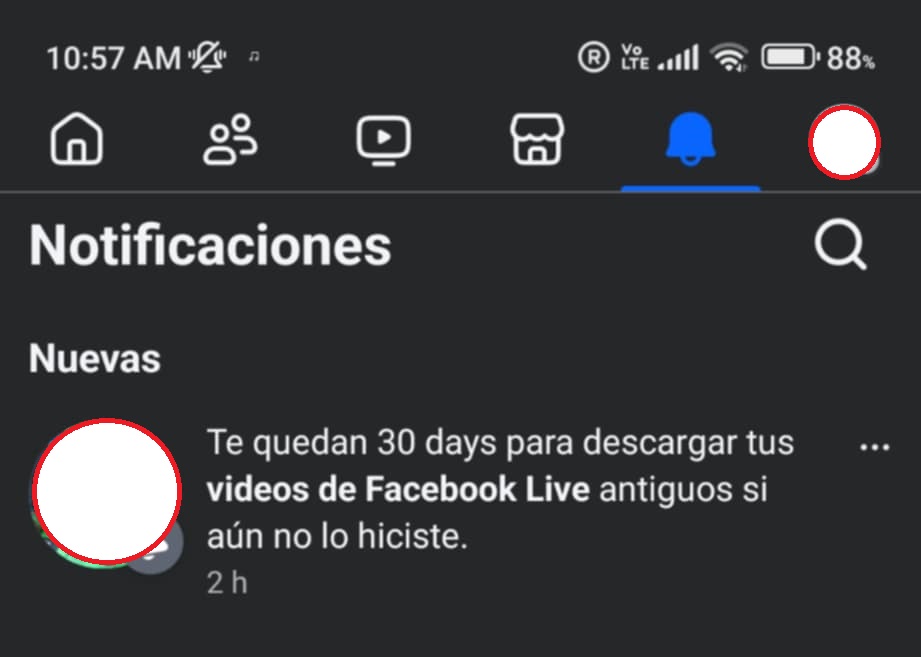

Muchos de nosotros, si no es que todos, subimos plácidamente a nuestras redes sociales, textos, fotos y videos de diferentes acontecimientos de nuestra vida. Lo hacemos pensando que estos bellos recuerdos quedarán plasmados y estarán disponibles para nosotros durante toda la vida, ignorando lo que Facebook pueda hacer con estos.

Muchos de nosotros, si no es que todos, subimos plácidamente a nuestras redes sociales, textos, fotos y videos de diferentes acontecimientos de nuestra vida. Lo hacemos pensando que estos bellos recuerdos quedarán plasmados y estarán disponibles para nosotros durante toda la vida, ignorando lo que Facebook pueda hacer con estos.